Sodinokibi Ransomware Entschlüsselung und Entfernung

In einem cleveren Zug haben Cyberkriminelle Sodinokibi Ransomware veröffentlicht, die eine kürzlich belegte Sicherheitslücke in einer beliebten Serversoftware nutzt.

Was ist Sodinokibi Ransomware?

Die wichtigste Nachricht des Tages im InfoSec-Bereich ist die Entstehung eines neuen Erpressungstrojaners mit dem Codenamen Sodinokibi. Die überwiegende Mehrheit der modernen Ransomware ist ziemlich langweilig und wird es vermutlich nicht weit bringen, aber diese hier ist etwas Besonderes. Die Betreiber dieser zwielichtigen Kampagne haben eine Schwachstelle im Oracle WebLogic Server behoben, der als CVE-2019-2725 katalogisiert ist und Ende April vom Hersteller gepatcht wurde. Auch wenn diese Lücke nur von kurzer Dauer war, sind die Serverbesitzer, die das kritische Update noch nicht durchgeführt haben, weiterhin anfällig für diesen Angriff. Im Wesentlichen nutzen Kriminelle diesen Fehler, um die Authentifizierung zu umgehen und in einer ungesicherten IT-Infrastruktur Fuß zu fassen, damit sie aus der Ferne einen schädlichen Code ausführen können, ohne dass die Alarmglocken läuten. Seitdem der Bug entdeckt wurde, haben verschiedene Bedrohungsakteure ihn Berichten zufolge ausgenutzt, um Botnet-Malware und Kryptojacking-Viren auf den Hosts zu installieren. Die neueste Ergänzung dieser Liste ist die oben erwähnte Sodinokibi-Ransomware.

Als erstes ruft diese fiese Dateiverschlüsselungseinheit innerhalb einer beschädigten Umgebung mehrere Befehle auf, um den VSS (Volume Snapshot Service) und die Startup Repair-Funktion zu deaktivieren. Dies ist eine typische Taktik für einen bösartigen Code dieser Art, um Opfer daran zu hindern, die nachfolgenden Änderungen am System und an den Daten zu korrigieren. Auch die nächste Phase ist durchaus vorhersehbar – Sodinokibi durchsucht das betroffene Netzwerk nach wertvollen Informationen, die zum zentralen Gegenstand der Erpressung werden sollen. Nach Abschluss der vollständigen Durchsuchung verzerrt der Täter dann die Dateien mittels Kryptographie. Das Ergebnis: unzugängliche Daten, die nur von den Kriminellen wieder freigegeben werden können. Jede Geiseldatei erhält zudem auch noch eine opferspezifische Zufallserweiterung zum Dateinamen – So wird Stats.xlsx z.B. zu Stats.xlsx.1r3n5ts, wobei die Länge der Erweiterung variieren kann, aber in der Regel aus 6-8 alphanumerischen Zeichen besteht.

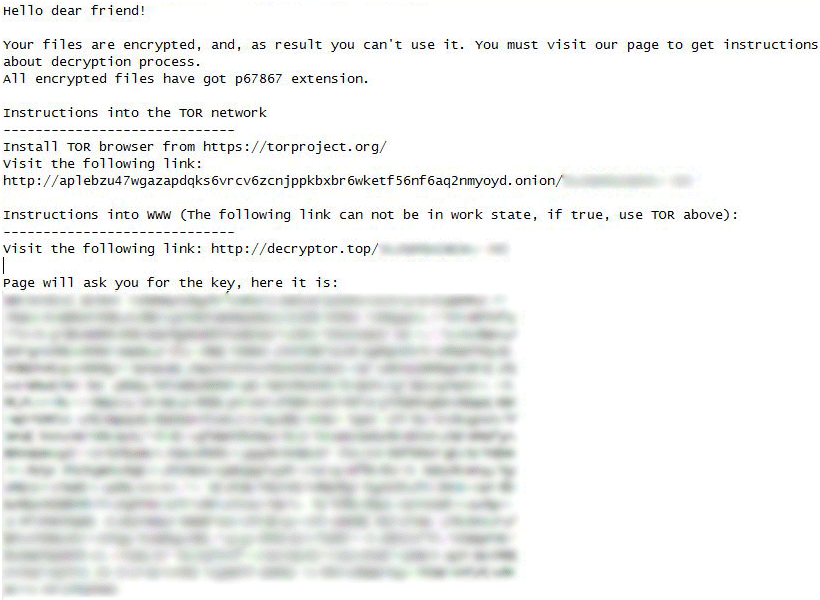

Sodinokibi passt auch in die Form der alltäglichen Ransomware, da eine Lösegeldforderung gestellt wird. Diese gibt es in Form eines Dokuments namens [random]-HOW-TO-DECRYPT.txt, wobei der Teil in Klammern mit der Erweiterung übereinstimmt, die mit allen betroffenen Dateien auf einem Server verknüpft ist. In diesem Dokument sprechen die Übeltäter das Opfer mit „Dear friend“ an, was recht ironisch ist. In dieser Nachricht wird verlangt, den Tor-Browser zu installieren und damit eine bestimmte Seite zu besuchen, die eine zentrale Anlaufstelle für Zahlungen ist. Die .onion-Seite mit dem Titel „Your computer have [sic] been infected!“ gibt an, dass die Höhe des Lösegelds für die ersten 3 Tage bei 2.500$ in Bitcoin liegt und sich nach Ablauf der Frist verdoppeln wird. Das Opfer soll die Kryptowährung an eine in der Zahlungsseite angegebene BTC-Empfangsadresse senden.

Ende Juni 2019 verfeinerten die Betreiber von Sodinokibi Ransomware dann ihr Repertoire mit einem cleveren Verteilungstrick. Die neue Technik basiert auf der Kompromittierung der Kaseya RMM-Software (Remote Monitoring and Management), um Endpunkte mit der dateiverschlüsselnden Infektion zu kontaminieren. Diese Unterkampagne soll den RMM-Hack genutzt haben, um den Schutz mehrerer MSPs (Managed Service Provider) zu umgehen und dadurch Hunderte von Hosts mit Sodinokibi zu infizieren. Die Anbieter haben Behauptungen über eingetretene Verstöße durch Sicherheitsschwachstellen jedoch zurückgewiesen und behaupten, dass die Betrüger stattdessen in der Lage waren, die Anmeldeinformationen der Kunden zu gefährden.

So viel zum Verhalten der Sodinokibi-Pest. Es gibt allerdings auch noch eine weitere Facette dieses Ausbruchs, die wirklich beunruhigend ist: Berichten zufolge werden Folgedrohungen verschickt, die ein Beispiel von Mainstream-Ransomware mit dem Namen GandCrab 5.2 ist. Ein solcher mehrstufiger Angriff ist sicherlich ein großes Problem, sowohl für die kontaminierten Personen als auch für die Serveradministratoren. Diese sind zwar allgemein geschützt, haben die Schwachstelle aber noch nicht gepatcht. Die folgenden Tipps geben Aufschluss über eine erlösungsfreie Wiederherstellung, die zwar nicht immer funktionieren, aber sicherlich einen Versuch wert sind.

Automatische Entfernung des Sodinokibi Ransomware

Ausrottung dieser Ransomware können effizient mit zuverlässiger Sicherheitssoftware. Das Festhalten an der automatischen Bereinigung Technik sorgt dafür, dass alle Komponenten der Infektion gründlich gewischt bekommen von Ihrem System.

1. Laden Sie den empfohlenen Sicherheits Dienstprogramm herunter und überprüfen Sie den Computer durch einen Klick auf Computer Jetzt Scannen.

Sodinokibi Virus Entferner herunterladen

2. Die Messung wird mit einer Liste der gefundenen Objekte. Klicken Sie auf Bedrohungen Beheben, um das Virus und die damit verbundenen Infektionen aus dem System entfernt. Abschluss dieser Phase der Bereinigungsprozess wird höchstwahrscheinlich dazu führen, dass komplette Ausrottung der Seuche. Jetzt sind sie vor eine größere Herausforderung - versuchen Sie es und holen Sie sich Ihre Daten zurück.

Dateien wiederherstellen, die von der Sodinokibi Ransomware verschlüsselt wurden

Es wurde bereits erwähnt, dass Sodinokibi eine starke Verschlüsselung nutzt um die Dateien nutzlos zu machen, es gibt also keinen Zauber, der die in Kürze rückgängig macht, außer natürlich, der Bezahlung des Lösegeld. Es bestehen jedoch Techniken, die Ihnen bei der Wiederherstellung der wichtigen Dateien helfen können – hier erfahren Sie mehr darüber.

1. Programme zur automatischen Dateiwiederherstellung

Es ist interessant zu wissen, dass Sodinokibi die originalen, unverschlüsselten Dateien, löscht. Die Kopien werden von der Ransomware bearbeitet. Aus diesem Grund können Anwendungen wie Stellar Data Recovery die gelöschten Objekte wiederherstellen, auch wenn diese sicher gelöscht wurden. Diese Methode ist die Zeit wert und hat sich Effektivität bewiesen.

Laden Sie Stellar Data Recovery herunter

2. Schattenkopien (Volume Shadow Copies)

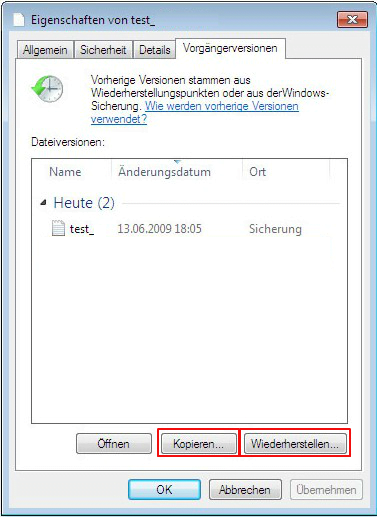

Dieser Ansatz nutzt das Windows Backup von Dateien auf dem Computer, die an jedem Wiederherstellungspunkt vorgenommen wird. Eine wichtige Kondition muss jedoch eintreffen: Dies funktioniert wenn die Systemwiederherstellung vor der Infektion aktiviert wurde. Des Weiteren werden Änderungen einer Datei, die nach dem Wiederherstellungspunkt geändert wurde, nicht in der wiederhergestellten Version vorliegen.

- Nutzen Sie das Vorherige Dateiversionen-FeatureDas Windows Betriebssystem bietet die eingebaute Möglichkeit, die vorherige Version von Dateien wiederherzustellen. Dies lässt sich auch auf Ordner anwenden. Rechtsklicken Sie einfach auf eine Datei oder einen Ordner, wählen Sie Eigenschaften und wechseln Sie auf den Vorgängerversionen genannten Tab. Innerhalb dieses Versionsbereiches sehen Sie die Liste der gesicherten Kopien der Datei/des Ordners mit den dazugehörigen Zeit- und Datumsangaben. Wählen Sie den aktuellsten Eintrag und klicken Sie auf Kopieren, falls Sie das Objekt an einen neuen Ort wiederherstellen wollen, den Sie angeben können. Wenn Sie auf den Wiederherstellen-Knopf klicken, wird das Objekt an seinem ursprünglichen Ort wiederhergestellt.

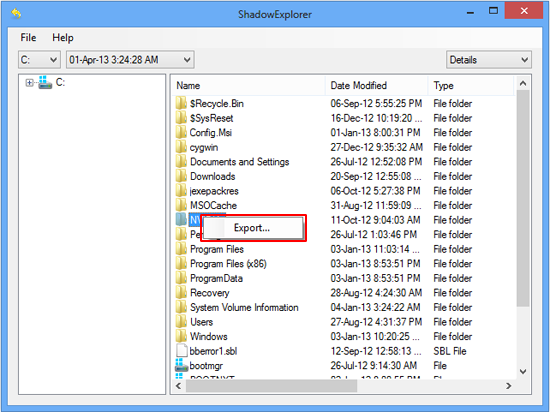

- Nutzen Sie das Shadow Explorer-Werkzeug Dieser Weg erlaubt es Ihnen, vorherige Versionen von Dateien und Ordnern auf automatische Weise statt von Hand wiederherzustellen. Laden Sie dafür die Shadow Explorer-Anwendung herunter und installieren Sie sie. Nachdem Sie sie gestartet haben, wählen Sie den Laufwerksnamen und das Datum der angelegten Dateiversionen. Rechtsklicken Sie auf den betroffenen Ordner oder die Datei und wählen Sie die Export-Option. Geben Sie dann einfach den Ort an, an welchen die Daten wiederhergestellt werden sollen.

3. Datensicherungen

Aus allen Möglichkeiten die nicht mit der Ransomware in Verbindung stehen, ist die beste Option eine Datensicherung. Im Falle einer existierenden Datensicherung auf einem externen Server vor der Ransomware Infektion auf Ihrem PC können die von Sodinokibi verschlüsselten Dateien auf diesem Weg wiederhergestellt werden. Melden Sie sich hierzu auf der jeweiligen Benutzeroberfläche an, wählen die Dateien und leiten die Wiederherstellung der Dateien ein. Stellen Sie vorher jedoch sicher, dass Sie die Ransomware komplett von Ihrem Computer entfernt haben.

Verifizieren Sie, ob die Sodinokibi Ransomware vollständig entfernt worden ist

Noch einmal, die Entfernung der Ransomware alleine wird nicht zur Entschlüsselung Ihrer persönlichen Dateien führen. Die Datenwiederherstellungsmethoden, die oben hervorgehoben wurden, könnten zum gewünschten Ergebnis führen, aber die Ransomware selbst gehört nicht ins Innere Ihres Computers.

Im Übrigen kommt es oft mit anderer Malware zusammen, daher ist es sinnvoll, auf jeden Fall immer wieder das System mit automatischer Sicherheitssoftware zu scannen, um sicherzustellen, dass innerhalb der Windows Registry und an anderen Orten keine schädlichen Reste des Virus und den damit verbundenen Bedrohungen mehr übrig sind.

Laden Sie den Sodinokibi Ransomware Scanner und Entferner herunter