.adobe Ransomware entfernen und Dateien entschlüsseln

Es gibt eine neue Variante der Dharma/CrySiS Ransomware, welche an verschlüsselte Dateien die Erweiterung .adobe anhängt und Lösegeldforderungen FILES ENCRYPTED.txt (DATEIEN SIND VERSCHLÜSSELT.txt) auftauchen lässt.

Ransomware ist eine der wenigen Stämme von bösartigem Code, der dazu führt, dass die Dinge komplett außer Kontrolle geraten. Im Gegensatz zur überwiegenden Mehrheit von Malware hat sie das unersetzliche Gut, nämlich personenbezogene Daten, im Visier. Schleichende Infiltration in einen Computer, nach wertvollen Dateien scannen, Kryptographie implementieren, um alle entdeckten Objekte zu sperren und die Forderung nach Lösegeld – das alles sind häufige Bestandteile eines jeden derartigen Angriffs. Die Probe, bzw. deren Linie, genannt Dharma (CrySiS), weicht überhaupt nicht von dieser Eindringen-Kette ab. Das einzige Neue, was die neueste Version eingeführt hat, ist die Erweiterung .adobe, die verschlüsselten Dateien angehängt wird, während die Lösegeldforderung mit dem Namen FILES ENCRYPTED.txt die auch bei den vorherigen Ausgaben dabei ist, darunter auch die .combo Variante.

Nachdem die .adobe Ransomware auf einem Computer ausgeführt worden ist, durchläuft sie sämtliche in der Systemstruktur als separate Laufwerksbuchstaben aufgeführten Laufwerke. Wenn gerade ein Wechselmedium eingelegt ist, unterliegt auch dieses dieser Routine. Das Ziel dieser Suche ist es, sämtliche Informationen zu finden, die für das Opfer wichtig sind. Die Dateiformate, nach denen Dharma sucht, umfassen alle Arten von Office-Dokumenten, Bildern, Videos und Datenbanken, um nur einige zu nennen. Sobald der Scan beendet ist, kommt das kryptographische Modul der Infektion ins Spiel. Es verschlüsselt die gefundenen Dateien auf einer tiefen Ebene und verwendet eine unknackbare Mischung aus AES- und RSA-Chiffren. Diese Technik führt zu einer Verweigerung des Zugriffs auf alle wichtigen Daten des Anwenders und ersetzt die Dateisymbole durch leere, die für das Betriebssystem nicht identifizierbar sind.

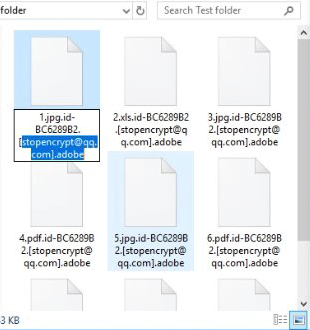

Diese Elemente können nicht nur nicht mehr geöffnet werden oder sind nicht mehr zugänglich, sondern sie werden auch mit Dateinamensänderungen versehen. Die ursprünglichen Dateinamen werden mit Zeichenketten im folgenden Format verknüpft: id-{Opfer ID bestehend aus 8 hexadezimalen Zeichen}.[EMail-Adresse des Kriminellen].adobe. Bisher haben die Opfer folgende E-Mail-Strings gemeldet, die in eckigen Klammern stehen: stopencrypt@qq.com, und btcdecripter@qq.com. Daher könnte eine Beispieldatei mit dem Namen 1.bmp eine schlecht funktionierende Entität werden, und zwar so: 1.bmp.id-BA2157C1.[btcdecripter@qq.com].adobe.

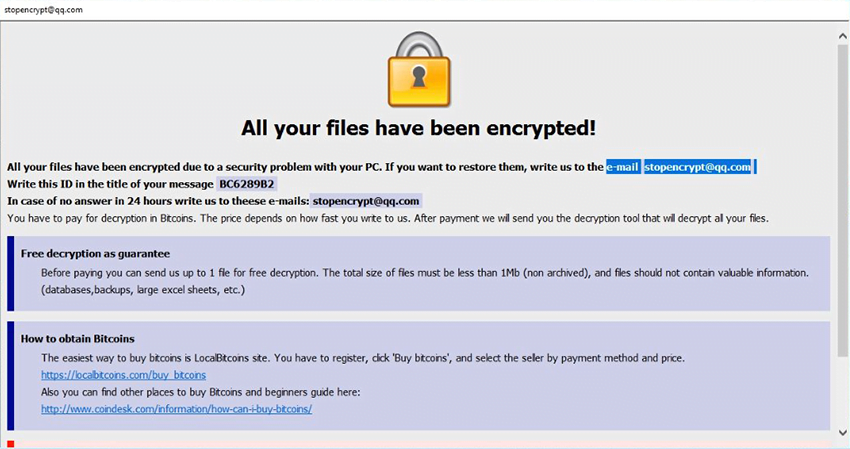

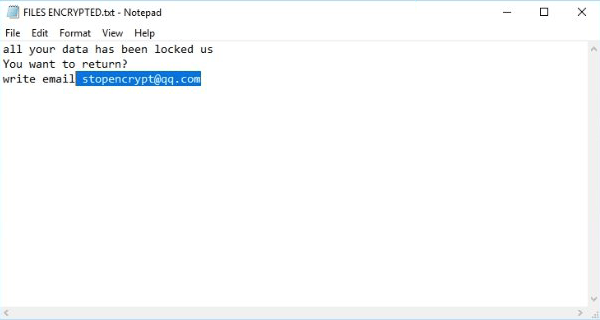

Während die direkt in den Dateinamen eingebetteten Kontaktinformationen der Angreifer ein eindeutiger Hinweis darauf sind, was als nächstes zu tun ist, wird die .adobe-Ransomware mit ihren Anforderungen deutlicher, indem sie auch Lösegeldforderungen hinterlässt. Dabei handelt es sich um zwei Objekte – eins ist eine HTA-Datei und das andere ist ein TXT-Dokument. Das erste, Info.hta, ist eigentlich eine automatisch ausgelöste App, deren Fenstertitel mit der E-Mail-Adresse des Kriminellen übereinstimmt. Es gibt einem „Sicherheitsproblem“ auf dem PC die Schuld der unbefugten Verschlüsselung und weist den Benutzer an, eine E-Mail an die Übeltäter zu senden. Im Feld Betreff dieser Nachricht soll die eindeutige Opfer-ID stehen. Die Logik dieser Interaktion besteht darin, einen detaillierten Lösungsweg für die Wiederherstellung zu erhalten. Die andere Ausgabe der Lösegeldforderung, FILES ENCRYPTED.txt, enthält die gleiche grob zusammengesetzte Nachricht wie zuvor, nur dass die E-Mail-Adresse unterschiedlich ist. Darin steht: „Alle Ihre Daten wurden von uns gesperrt. Sie wollen das wiederherstellen? Dann schreiben Sie eine E-Mail an stopencrypt@qq.com“ – auch hier können die Kontaktdaten sich voneinander unterscheiden.

Zum Schluss wird das Opfer dazu gezwungen, etwa 0,2 Bitcoin (im Wert von etwa 700 USD) in die Brieftasche (Wallet) der Gauner zu schicken. Erst wenn die Zahlung erfolgt ist, wird angeblich die Software für die Entschlüsselung und Wiederherstellung verfügbar. Nichts davon wäre der Fall, wenn die Benutzer mehr Vorsicht bei der Handhabung von RDP-Verbindungen walten lassen würden. Tatsächlich macht die Dharma/CrySiS-Ransomware, einschließlich ihrer neuesten.adobe-Dateivariante, ausschließlich durch Hacking von Remote-Desktop-Diensten die Runden. Standard-Zugangsdaten oder schwache Passwörter sind die typischen Einstiegspunkte für diese unbefugte Nutzung. Vermeiden Sie verdächtige E-Mail Anhänge und halten Sie Ihre Software auf dem neuesten Stand, dann sind Sie vor den meisten Ransomware-Stämmen sicher, aber der.adobe-Virus kann Ihren Computer immer noch verseuchen, solange Sie kein sehr umsichtiger RDP-Benutzer sind. Behalten Sie das im Hinterkopf. Für alle diejenigen, die bereits angegriffen worden sind, sind die folgenden Abschnitte dieser Anleitung nützlich, da sie alternative Methoden zur Wiederherstellung von Dateien und effektive Schritte zur Entfernung bieten.

Automatische Entfernung des .adobe Ransomware-Virus

Ausrottung dieser Ransomware können effizient mit zuverlässiger Sicherheitssoftware. Das Festhalten an der automatischen Bereinigung Technik sorgt dafür, dass alle Komponenten der Infektion gründlich gewischt bekommen von Ihrem System.

1. Laden Sie den empfohlenen Sicherheits Dienstprogramm herunter und überprüfen Sie den Computer durch einen Klick auf Computer Jetzt Scannen.

.adobe Virus Entferner herunterladen

2. Die Messung wird mit einer Liste der gefundenen Objekte. Klicken Sie auf Bedrohungen Beheben, um das Virus und die damit verbundenen Infektionen aus dem System entfernt. Abschluss dieser Phase der Bereinigungsprozess wird höchstwahrscheinlich dazu führen, dass komplette Ausrottung der Seuche. Jetzt sind sie vor eine größere Herausforderung - versuchen Sie es und holen Sie sich Ihre Daten zurück.

Methoden zum Wiederherstellen von verschlüsselten .adobe-Dateien

Es wurde bereits erwähnt, dass .adobe eine starke Verschlüsselung nutzt um die Dateien nutzlos zu machen, es gibt also keinen Zauber, der die in Kürze rückgängig macht, außer natürlich, der Bezahlung des Lösegeld. Es bestehen jedoch Techniken, die Ihnen bei der Wiederherstellung der wichtigen Dateien helfen können – hier erfahren Sie mehr darüber.

1. Programme zur automatischen Dateiwiederherstellung

Es ist interessant zu wissen, dass .adobe die originalen, unverschlüsselten Dateien, löscht. Die Kopien werden von der Ransomware bearbeitet. Aus diesem Grund können Anwendungen wie Stellar Data Recovery die gelöschten Objekte wiederherstellen, auch wenn diese sicher gelöscht wurden. Diese Methode ist die Zeit wert und hat sich Effektivität bewiesen.

Laden Sie Stellar Data Recovery herunter

2. Schattenkopien (Volume Shadow Copies)

Dieser Ansatz nutzt das Windows Backup von Dateien auf dem Computer, die an jedem Wiederherstellungspunkt vorgenommen wird. Eine wichtige Kondition muss jedoch eintreffen: Dies funktioniert wenn die Systemwiederherstellung vor der Infektion aktiviert wurde. Des Weiteren werden Änderungen einer Datei, die nach dem Wiederherstellungspunkt geändert wurde, nicht in der wiederhergestellten Version vorliegen.

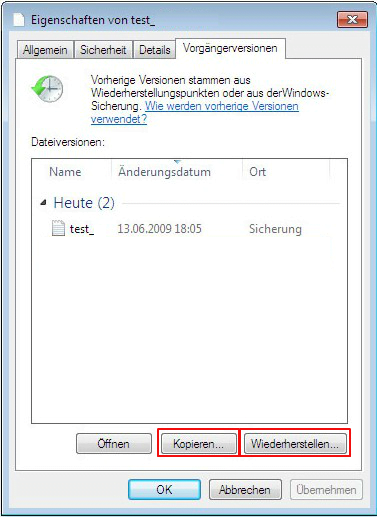

- Nutzen Sie das Vorherige Dateiversionen-FeatureDas Windows Betriebssystem bietet die eingebaute Möglichkeit, die vorherige Version von Dateien wiederherzustellen. Dies lässt sich auch auf Ordner anwenden. Rechtsklicken Sie einfach auf eine Datei oder einen Ordner, wählen Sie Eigenschaften und wechseln Sie auf den Vorgängerversionen genannten Tab. Innerhalb dieses Versionsbereiches sehen Sie die Liste der gesicherten Kopien der Datei/des Ordners mit den dazugehörigen Zeit- und Datumsangaben. Wählen Sie den aktuellsten Eintrag und klicken Sie auf Kopieren, falls Sie das Objekt an einen neuen Ort wiederherstellen wollen, den Sie angeben können. Wenn Sie auf den Wiederherstellen-Knopf klicken, wird das Objekt an seinem ursprünglichen Ort wiederhergestellt.

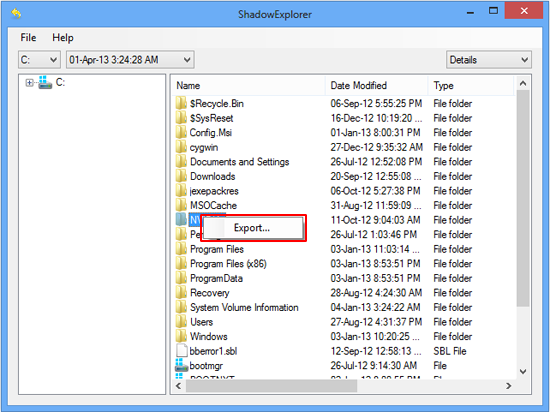

- Nutzen Sie das Shadow Explorer-Werkzeug Dieser Weg erlaubt es Ihnen, vorherige Versionen von Dateien und Ordnern auf automatische Weise statt von Hand wiederherzustellen. Laden Sie dafür die Shadow Explorer-Anwendung herunter und installieren Sie sie. Nachdem Sie sie gestartet haben, wählen Sie den Laufwerksnamen und das Datum der angelegten Dateiversionen. Rechtsklicken Sie auf den betroffenen Ordner oder die Datei und wählen Sie die Export-Option. Geben Sie dann einfach den Ort an, an welchen die Daten wiederhergestellt werden sollen.

3. Datensicherungen

Aus allen Möglichkeiten die nicht mit der Ransomware in Verbindung stehen, ist die beste Option eine Datensicherung. Im Falle einer existierenden Datensicherung auf einem externen Server vor der Ransomware Infektion auf Ihrem PC können die von .adobe verschlüsselten Dateien auf diesem Weg wiederhergestellt werden. Melden Sie sich hierzu auf der jeweiligen Benutzeroberfläche an, wählen die Dateien und leiten die Wiederherstellung der Dateien ein. Stellen Sie vorher jedoch sicher, dass Sie die Ransomware komplett von Ihrem Computer entfernt haben.

Verifizieren Sie, ob die .adobe Datei-Virus vollständig entfernt worden ist

Noch einmal, die Entfernung der Ransomware alleine wird nicht zur Entschlüsselung Ihrer persönlichen Dateien führen. Die Datenwiederherstellungsmethoden, die oben hervorgehoben wurden, könnten zum gewünschten Ergebnis führen, aber die Ransomware selbst gehört nicht ins Innere Ihres Computers.

Im Übrigen kommt es oft mit anderer Malware zusammen, daher ist es sinnvoll, auf jeden Fall immer wieder das System mit automatischer Sicherheitssoftware zu scannen, um sicherzustellen, dass innerhalb der Windows Registry und an anderen Orten keine schädlichen Reste des Virus und den damit verbundenen Bedrohungen mehr übrig sind.

Laden Sie den .adobe Ransomware Scanner und Entferner herunter