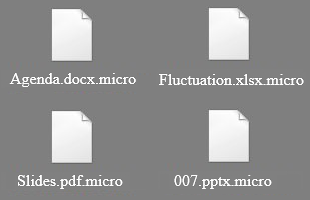

Entfernung der .micro Virus Dateierweiterung verschlüsselt durch TeslaCrypt 3.0

Eine immer grösser werdende Anzahl an Windows Benutzern hat festgestellt, dass die Dateierweiterungen von persönlichen Dateien von heute auf Morgen in .micro geändert wurden. Dies ist nur eines von vielen Symptome einer Ransomware Attacke von TeslaCrypt 3.0, einem Crypto Virus der Daten verschlüsselt und ein Lösegeld für die Entschlüsselung fordert. Die neueste und dritte Generation dieser Bedrohung stellt eine neue Herausforderung für Benutzer dar, da die einzige Möglichkeit Dateien zurückzubekommen das Bezahlen des Lösegeldes scheint.

TeslaCrypt ist nun bereits schon seit einem Jahr bekannt. Seine Geschichte begann als ungewöhnlicher Ransom Trojaner der es hauptsächlich auf Dateien von Spielen und häufig verwendeten persönlichen Dokumenten abgesehen hatte. Kurz nach dem Erscheinen trat ein Nachfolger mit dem Name Alpha Crypt auf. Die Infektion ist weiterhin fortgeschritten und hat im Verlauf der Zeit einige wenige Updates und Aktualisierungen erhalten. Jede neue Version hat Sicherheitslücken behoben, die von der Sicherheitsgemeinde aufgedeckt wurden. Die neueste Version ist bis her die fortschrittlichste. Forscher haben in der Vergangenheit ein Wiederherstellungsprogramm mit dem Name TeslaDecorder entwickelt. Das Programm war dazu in der Lage Dateien mit den folgenden Dateierweiterungen zu entschlüsseln: .ecc, .exx, .ezz, .xyz, .aaa, .abc, .ccc und .vvv. Die neue Version ändert die Dateierweiterung in .micro und kann leider mit diesem Programm nicht entschlüsselt werden.

Die Tatsache, die eine Wiederherstellung in der Vergangenheit möglich gemacht hat, war ein Fehler in Bezug auf die Schlüssel, der von den Kriminellen übersehen wurde. Da die Ransomware den AES Standard für die Verschlüsselung verwendet sind der Öffentliche und Private Schlüssel derselbe. Eine der Dateien mit diesem Schlüssel (key.dat oder storage.bin) wurde auf dem infizierten Computer gespeichert und hat es dem oben genannten Programm ermöglicht die für die Entschlüsselung erforderten Daten zu sammeln. Im Fall der .micro, .ttt oder .xxx Erweiterungen wurde der Prozess des Schlüssel Austausches geändert und diese Methode kann somit nicht weiter verwendet werden. Der Schlüssel wird nicht länger auf dem lokalen Computer gespeichert – sondern wird an einen sicheren Server der bösen Jungs gesendet.

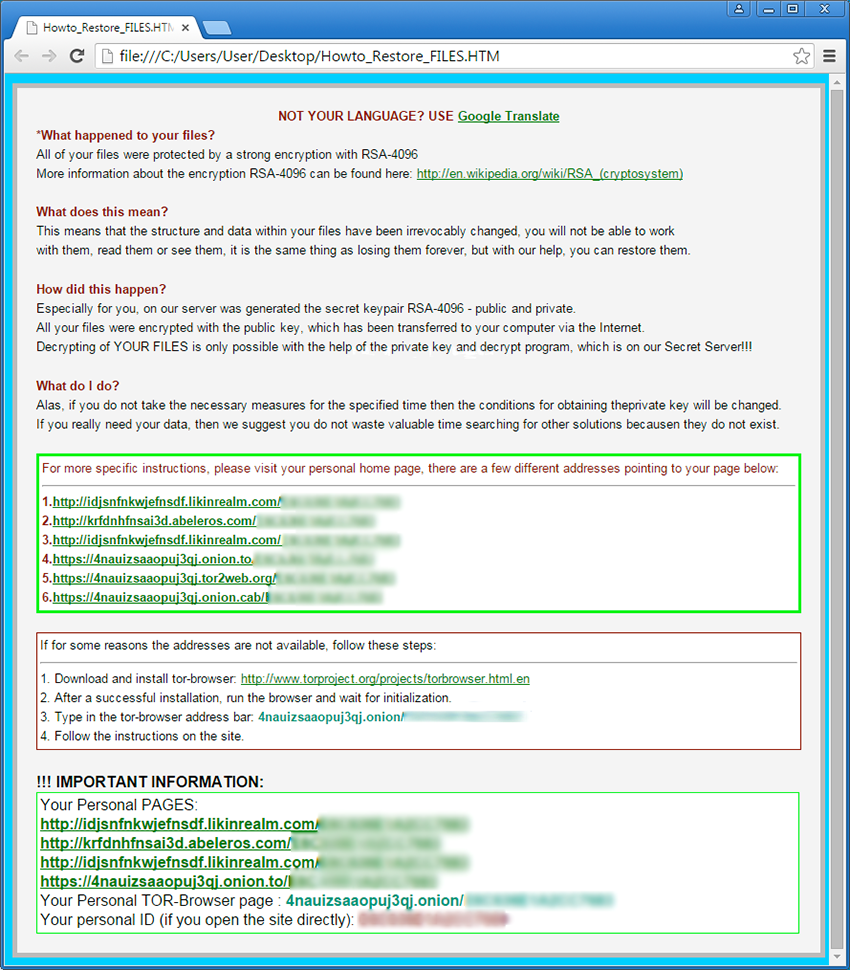

Der Ransom Trojaner kommuniziert mit dem Opfer durch das Anzeigen einer Anwendungsoberfläche, dem Ändern des Hintergrundbilds und dem Kopieren von Dateien mit Anweisungen auf den Desktop. Dem Benutzer stehen die folgenden drei Dokumente mit Anweisungen bezüglich der Wiederherstellung von Daten zu Verfügung: Howto_Restore_FILES.TXT, Howto_Restore_FILES.BMP oder Howto_Restore_FILES.HTM. Laut dieser Notizen muss der Benutzer durch einen Klick auf mehrere Links, einschließlich einem Tor Gateway, zu einer ‚persönlich Internetseite‘ navigieren.

Die Seite mit dem Titel „Decryption Service“ bietet Informationen über die Summe des Lösegeldes, die sich aktuell bei ca. 500 USD befindet, und eine Liste von Schritten bezüglich der Bezahlung in Bitcoins, dem Erhalt des privaten Schlüssel und der Wiederherstellung der Daten. Es muss hierbei gesagt werden, dass die Kriminellen alle Schritte unternommen haben um deren Spuren zu verwischen. Sie haben sich an den Onion Router Dienst gewählt um anonym bei der Interaktion mit infizierten Personen zu bleiben und akzeptieren ausschließlich Zahlungen in einer Crypto Währung um somit dem Staat und der Polizei zu entwischen.

Auf den ersten Blick sieht es danach aus, als wäre der einzige Weg die Daten wiederherstellen zu können ein Bezahlen des Lösegeldes. Der Decoder hilft nicht und das Lösegeld erscheint zu viel. Die Wiederherstellung der Informationen in diesem Fall ist jedoch kein reines Wunschdenken – Benutzer können einige Methoden versuchen und sich an spezielle Anwendungen oder Windowseigene Funktionen wenden.

.Micro Datei Virus Automatische Entfernung

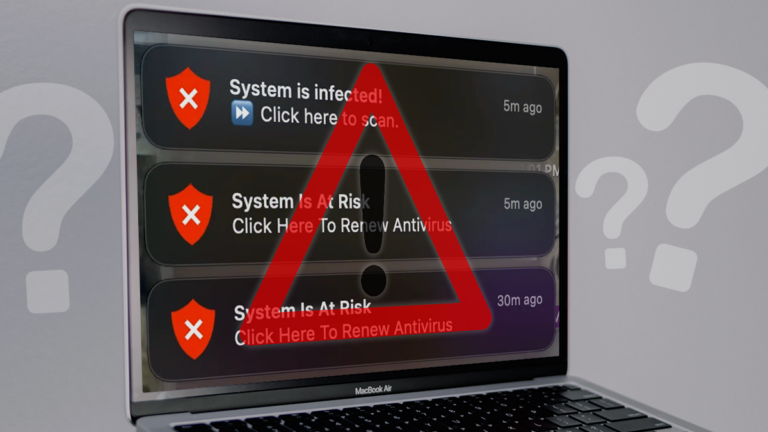

Die Ausrottung der .micro Datei kann mit zuverlässiger Sicherheitssoftware effizient durchgeführt werden. Wenn Sie sich dabei an die automatische Bereinigungstechnik halten, stellt das sicher, dass sämtliche Komponenten der Infektion gründlich aus dem System entfernt werden.

1. Laden Sie das Reinigungstool herunter und installieren dieses . Anschließend klicken Sie auf Computer Jetzt Scannen um Ihren Computer zu überprüfen.

Laden Sie den .micro-Erweiterung Entferner herunter

2. Der Scan wird eine Liste der erkannten Elemente anzeigen. Klicken Sie auf Bedrohungen beheben, um die Adware-Software von Ihrem System zu entfernen. Diese Phase des Reinigungsprozesses abzuschließen, wird höchstwahrscheinlich zu einer vollständigen Beseitigung der Infektion führen. Es könnte jedoch eine gute Idee sein, sicherzustellen, ob die Malware für immer verschwunden ist.

Methoden um .micro Dateien wiederherzustellen

Es wurde bereits erwähnt, dass .micro eine starke Verschlüsselung nutzt um die Dateien nutzlos zu machen, es gibt also keinen Zauber, der die in Kürze rückgängig macht, außer natürlich, der Bezahlung des Lösegeld. Es bestehen jedoch Techniken, die Ihnen bei der Wiederherstellung der wichtigen Dateien helfen können – hier erfahren Sie mehr darüber.

1. Programme zur automatischen Dateiwiederherstellung

Es ist interessant zu wissen, dass .micro die originalen, unverschlüsselten Dateien, löscht. Die Kopien werden von der Ransomware bearbeitet. Aus diesem Grund können Anwendungen wie Stellar Data Recovery die gelöschten Objekte wiederherstellen, auch wenn diese sicher gelöscht wurden. Diese Methode ist die Zeit wert und hat sich Effektivität bewiesen.

Laden Sie Stellar Data Recovery herunter

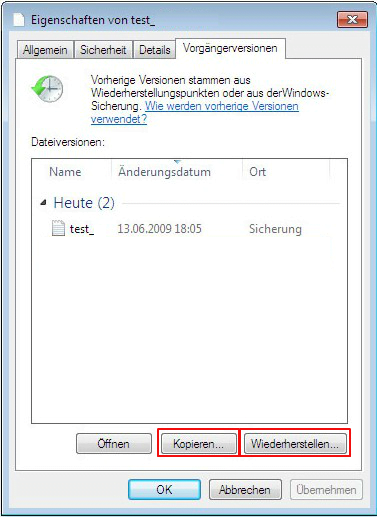

2. Schattenkopien (Volume Shadow Copies)

Dieser Ansatz nutzt das Windows Backup von Dateien auf dem Computer, die an jedem Wiederherstellungspunkt vorgenommen wird. Eine wichtige Kondition muss jedoch eintreffen: Dies funktioniert wenn die Systemwiederherstellung vor der Infektion aktiviert wurde. Des Weiteren werden Änderungen einer Datei, die nach dem Wiederherstellungspunkt geändert wurde, nicht in der wiederhergestellten Version vorliegen.

- Nutzen Sie das Vorherige Dateiversionen-FeatureDas Windows Betriebssystem bietet die eingebaute Möglichkeit, die vorherige Version von Dateien wiederherzustellen. Dies lässt sich auch auf Ordner anwenden. Rechtsklicken Sie einfach auf eine Datei oder einen Ordner, wählen Sie Eigenschaften und wechseln Sie auf den Vorgängerversionen genannten Tab. Innerhalb dieses Versionsbereiches sehen Sie die Liste der gesicherten Kopien der Datei/des Ordners mit den dazugehörigen Zeit- und Datumsangaben. Wählen Sie den aktuellsten Eintrag und klicken Sie auf Kopieren, falls Sie das Objekt an einen neuen Ort wiederherstellen wollen, den Sie angeben können. Wenn Sie auf den Wiederherstellen-Knopf klicken, wird das Objekt an seinem ursprünglichen Ort wiederhergestellt.

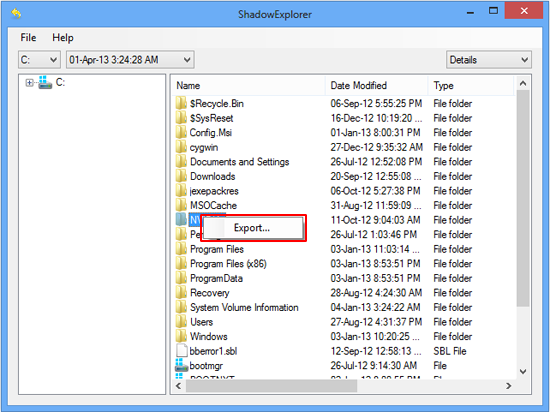

- Nutzen Sie das Shadow Explorer-Werkzeug Dieser Weg erlaubt es Ihnen, vorherige Versionen von Dateien und Ordnern auf automatische Weise statt von Hand wiederherzustellen. Laden Sie dafür die Shadow Explorer-Anwendung herunter und installieren Sie sie. Nachdem Sie sie gestartet haben, wählen Sie den Laufwerksnamen und das Datum der angelegten Dateiversionen. Rechtsklicken Sie auf den betroffenen Ordner oder die Datei und wählen Sie die Export-Option. Geben Sie dann einfach den Ort an, an welchen die Daten wiederhergestellt werden sollen.

3. Datensicherungen

Aus allen Möglichkeiten die nicht mit der Ransomware in Verbindung stehen, ist die beste Option eine Datensicherung. Im Falle einer existierenden Datensicherung auf einem externen Server vor der Ransomware Infektion auf Ihrem PC können die von .micro verschlüsselten Dateien auf diesem Weg wiederhergestellt werden. Melden Sie sich hierzu auf der jeweiligen Benutzeroberfläche an, wählen die Dateien und leiten die Wiederherstellung der Dateien ein. Stellen Sie vorher jedoch sicher, dass Sie die Ransomware komplett von Ihrem Computer entfernt haben.

Überprüfung ob der .micro Datei Virus erfolgreich entfernt wurde

Anschließende Bewertung der Genauigkeits-Komponente in Malware Entfernungs-Szenarien ist eine hervorragende Gewohnheit, die das Comeback von schädlichen Code oder Replikation seiner unbeaufsichtigten Teile verhindert. Stellen Sie sicher, dass alles gut ist, indem Sie eine zusätzliche Sicherheitsprüfung durchlaufen.