Unter einem Schwarm von Eigenschaften, die jedes Beispiel der Ransomware, die Daten-verschlüsselt, sind die Struktur und der Text von Warnmeldungen wie Fingerabdrücke. Einige dieser Infektionen versuchen, Menschen durch offensichtliche Fehlinformationen und Übertreibung einzuschüchtern, zum Beispiel, dass die Dateien mit einem stärkeren Kryptosystem gesperrt sind, als es tatsächlich der Fall ist. Im Fall des Locky-Lösegeld-Trojaners und seiner Version ZZZZZ, stellt die Warnung den tatsächlichen Zustand der Dinge genau dar.

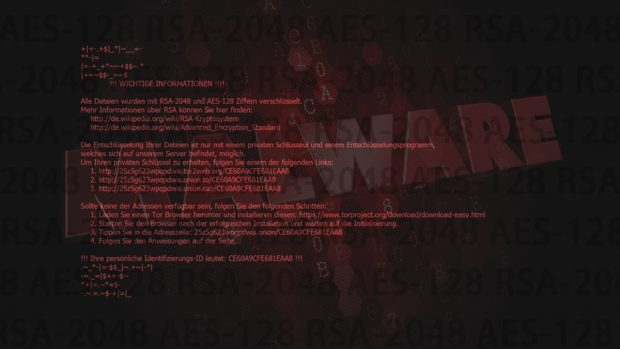

Wenn ein Windows-Anwender seinen Desktop-Hintergrund durch eine Warnung ersetzt bekommt, die aussagt, dass Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt worden sind, ist diese Aussage leider richtig. Die eine unzweifelhafte Sache, die diese widrigen Umstände anzeigt, ist ein Angriff von einem Stück Ransomware, genannt Locky, oder seine neu veröffentlichte Ausgabe, die als .zzzzz bekannt ist. Die Folgen eines solchen Einbruchs sind folgende: Sämtliche persönlichen Dateien werden verschlüsselt und die entsprechenden Dateinamen werden ebenfalls verschlüsselt. Jedes betroffene Objekt hat auch eine Endung, entweder .locky oder .zzzzz, das ist einzigartig für diese Erpressungs- Kampagne. Schlussendlich können die Opfer auf ihre wertvollen Daten nicht zugreifen, noch können sie Drittanbieter-Software installieren, die diese Aufgabe erfüllen könnte.

Die Art, wie diese Malware Computer infiltriert ist irgendwie interessant, Zumindest nutzt sie eine Social-Engineering-Methodik, die nicht sehr weit verbreitet ist. In der ersten Phase der Pest erhält ein potenzielles Opfer eine Spam-Nachricht über eine E-Mail, die personalisiert aussieht, da sie einen typischerweise mit Namen anspricht und somit offensichtlich von Anfang an Vertrauen hervorruft. Die an diese E-Mail angehängte Datei ist höchstwahrscheinlich ein Microsoft Word-Dokument im Docm-Format. Wenn sie geöffnet wird, fordert diese Datei den Benutzer auf, Makros zu aktivieren und wenn dies geschieht, wird die böswillige ausführbare Datei auf das System geladen und sofort mit hohen Rechten gestartet. Die Ransomware durchläuft dann die Festplatte und die Netzwerkfreigaben auf der Suche nach Daten und konzentriert sich auf Dateien mit spezifischen Erweiterungen, die den gängigen Formaten entsprechen.

Wenn eine zufällige persönliche Datei erkannt wird, wird der verbrecherische Code sie mit einer 128-Bit-AES Schlüssel verschlüsselt. Da dieses Kryptosystem mit geringem Aufwand geknackt werden kann, gingen die Verbrecher hinter Locky weiter und verbesserten den Lockup-Effekt durch zusätzliches Verschlüsseln des AES-Schlüssels mit RSA-Krypto, der asymmetrisch und unmöglich zu umgehen ist. Der private RSA-Schlüssel wird anderswo gespeichert, daher kann der kontaminierte Computer damit in keiner Weise interagieren. Wie oben erwähnt, werden Dateinamen in bizarre hexadezimale Zeichenfolgen verwandelt, denen eine neue Erweiterung hinzugefügt wird.

Sobald das Verschlüsseln abgeschlossen ist, schlägt der Lösegeld-Trojaner vor, Anweisungen zur Wiederherstellung zu öffnen, die möglicherweise „_HELP_instructions.html (.txt, .bmp)“ oder „_Locky_recover_instructions.html (.txt, .bmp)“ heißen. Zusammen mit dem Teil, in dem steht, „Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt“, empfehlen diese Ransomnoten dem Opfer auch, auf eine Tor-Domain namens „Locky Decryptor Page“ zu navigieren. Diese Seite enthält Informationen über die Lösegeldgröße (normalerweise 0,5 BTC oder etwa 300 USD), die zu sendende Bitcoin-Adresse und ein Feld für den automatischen Decryptor-Downloadlink, der angeblich nach der Zahlung verfügbar sein wird.

Hier sind einige wichtige Fakten über diesen Stamm: Erstens kann er nicht frei entschlüsselt werden – Forscher arbeiten noch hart daran, Zweitens ist es nicht empfehlenswert, das Lösegeld an die bösen Jungs zu senden – damit wird ihr Geschäft beibehalten und es gibt keine Gewissheit, dass die Entschlüsselung wie versprochen danach stattfindet. Während es nicht möglich ist, um die Krypto-Facette des Trojaners herum zu kommen, können ein paar alternative Techniken helfen, die Versionen der Dateien wiederherzustellen, die vor dem Angriff vom Betriebssystem gesichert worden sind.

Automatische Entfernung der Locky Ransomware

Ausrottung dieser Ransomware können effizient mit zuverlässiger Sicherheitssoftware. Das Festhalten an der automatischen Bereinigung Technik sorgt dafür, dass alle Komponenten der Infektion gründlich gewischt bekommen von Ihrem System.

1. Laden Sie den empfohlenen Sicherheits Dienstprogramm herunter und überprüfen Sie den Computer durch einen Klick auf Computer Jetzt Scannen.

Locky Virus Entferner herunterladen

2. Die Messung wird mit einer Liste der gefundenen Objekte. Klicken Sie auf Bedrohungen Beheben, um das Virus und die damit verbundenen Infektionen aus dem System entfernt. Abschluss dieser Phase der Bereinigungsprozess wird höchstwahrscheinlich dazu führen, dass komplette Ausrottung der Seuche. Jetzt sind sie vor eine größere Herausforderung - versuchen Sie es und holen Sie sich Ihre Daten zurück.

Methoden zum Wiederherstellen von Dateien, die von dieser Ransomware verschlüsselt wurden

Es wurde bereits erwähnt, dass Locky eine starke Verschlüsselung nutzt um die Dateien nutzlos zu machen, es gibt also keinen Zauber, der die in Kürze rückgängig macht, außer natürlich, der Bezahlung des Lösegeld. Es bestehen jedoch Techniken, die Ihnen bei der Wiederherstellung der wichtigen Dateien helfen können – hier erfahren Sie mehr darüber.

1. Programme zur automatischen Dateiwiederherstellung

Es ist interessant zu wissen, dass Locky die originalen, unverschlüsselten Dateien, löscht. Die Kopien werden von der Ransomware bearbeitet. Aus diesem Grund können Anwendungen wie Stellar Data Recovery die gelöschten Objekte wiederherstellen, auch wenn diese sicher gelöscht wurden. Diese Methode ist die Zeit wert und hat sich Effektivität bewiesen.

Laden Sie Stellar Data Recovery herunter

2. Schattenkopien (Volume Shadow Copies)

Dieser Ansatz nutzt das Windows Backup von Dateien auf dem Computer, die an jedem Wiederherstellungspunkt vorgenommen wird. Eine wichtige Kondition muss jedoch eintreffen: Dies funktioniert wenn die Systemwiederherstellung vor der Infektion aktiviert wurde. Des Weiteren werden Änderungen einer Datei, die nach dem Wiederherstellungspunkt geändert wurde, nicht in der wiederhergestellten Version vorliegen.

- Nutzen Sie das Vorherige Dateiversionen-FeatureDas Windows Betriebssystem bietet die eingebaute Möglichkeit, die vorherige Version von Dateien wiederherzustellen. Dies lässt sich auch auf Ordner anwenden. Rechtsklicken Sie einfach auf eine Datei oder einen Ordner, wählen Sie Eigenschaften und wechseln Sie auf den Vorgängerversionen genannten Tab. Innerhalb dieses Versionsbereiches sehen Sie die Liste der gesicherten Kopien der Datei/des Ordners mit den dazugehörigen Zeit- und Datumsangaben. Wählen Sie den aktuellsten Eintrag und klicken Sie auf Kopieren, falls Sie das Objekt an einen neuen Ort wiederherstellen wollen, den Sie angeben können. Wenn Sie auf den Wiederherstellen-Knopf klicken, wird das Objekt an seinem ursprünglichen Ort wiederhergestellt.

- Nutzen Sie das Shadow Explorer-Werkzeug Dieser Weg erlaubt es Ihnen, vorherige Versionen von Dateien und Ordnern auf automatische Weise statt von Hand wiederherzustellen. Laden Sie dafür die Shadow Explorer-Anwendung herunter und installieren Sie sie. Nachdem Sie sie gestartet haben, wählen Sie den Laufwerksnamen und das Datum der angelegten Dateiversionen. Rechtsklicken Sie auf den betroffenen Ordner oder die Datei und wählen Sie die Export-Option. Geben Sie dann einfach den Ort an, an welchen die Daten wiederhergestellt werden sollen.

3. Datensicherungen

Aus allen Möglichkeiten die nicht mit der Ransomware in Verbindung stehen, ist die beste Option eine Datensicherung. Im Falle einer existierenden Datensicherung auf einem externen Server vor der Ransomware Infektion auf Ihrem PC können die von Locky verschlüsselten Dateien auf diesem Weg wiederhergestellt werden. Melden Sie sich hierzu auf der jeweiligen Benutzeroberfläche an, wählen die Dateien und leiten die Wiederherstellung der Dateien ein. Stellen Sie vorher jedoch sicher, dass Sie die Ransomware komplett von Ihrem Computer entfernt haben.

Überprüfen Sie, ob der Virus vollständig entfernt wurde

Noch einmal, die Entfernung der Ransomware alleine wird nicht zur Entschlüsselung Ihrer persönlichen Dateien führen. Die Datenwiederherstellungsmethoden, die oben hervorgehoben wurden, könnten zum gewünschten Ergebnis führen, aber die Ransomware selbst gehört nicht ins Innere Ihres Computers.

Im Übrigen kommt es oft mit anderer Malware zusammen, daher ist es sinnvoll, auf jeden Fall immer wieder das System mit automatischer Sicherheitssoftware zu scannen, um sicherzustellen, dass innerhalb der Windows Registry und an anderen Orten keine schädlichen Reste des Virus und den damit verbundenen Bedrohungen mehr übrig sind.

Laden Sie den Locky Ransomware Scanner und Entferner herunter